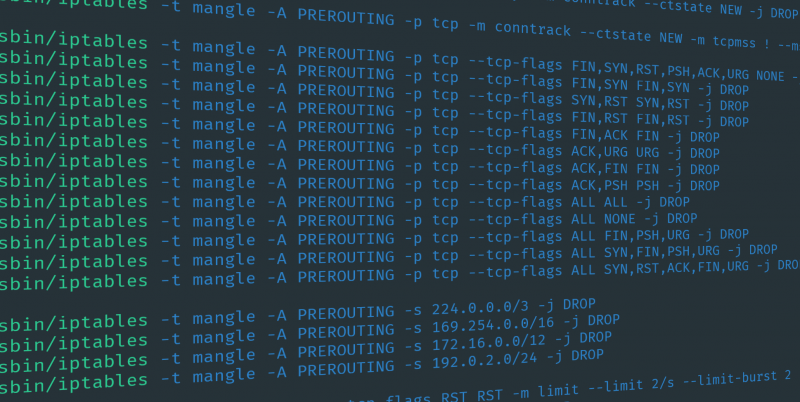

Ознакомившись с базовыми понятиями об использовании iptables можно приступать к настройке защиты вашего web-сервера. 1. Просматриваем уже имеющиеся правила iptables Изначально они не установлены и имеют режим ACCEPT, убеждаемся в этом командой: В большинстве случаев вывод будет похож на нижеследующий: Если что-то не так, то изучаем правила и сохраняем их. После чего удаляем все имеющиеся правила, если они есть. 2. Очищаем имеющиеся правила 3. Защита ssh 3.0 Разрешаем доступ по ssh Разрешить SSH доступ во избежание его блокировании и потери контроля над сервером. Любимым решением (по мнению авторов большинства подобных статей) для этого была бы команда: eth0 нужно заменить на имя вашего рабочего интерфейса Но разрешая доступ на SSH в самом начале, мы потом не сможем наложить на SSH правила[…]

Метка: iptables

Генератор правил iptables online: https://www.perturb.org/content/iptables-rules.html Описание цепочек iptales Input — обрабатываются входящие подключения вроде подключения по протоколу SSH или при отправке на веб-сайт каких-либо файлов.Forward — цепочка формируется при активации проходящего соединения, когда информация предназначена «третьему» компьютеру, а текущий сервер выполняет роль маршрутизатора.Output — исходящие пакеты данных, например, при запуске какого-либо сайта в браузере или при проверке скорости соединения и доступности PING.В реальной работе сервера постоянно формируется минимум два вида пакетов – Input и Output. Т.к. на каждый запрос пользователя сервер обязан дать ответ (сначала о поступлении данных на сервер, а затем и о результате обработки) или отклонить вредоносный запрос. Если «принято решение» отказать в доступе, об этом также сообщается пользователю (REJECT). Иначе запрос зависнет, и пользователь будет видеть пустой экран[…]